arp攻击的原理解决局域网中的ARP断网攻击和预防arp欺骗攻击

ARP攻击是一种黑客攻击手段,分为对路由器ARP表的欺骗和对内网PC的网关欺骗实现断网的目的。

第一种ARP欺骗的原理是——截获网关数据。

它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。

第二种ARP欺骗的原理是——伪造网关。

它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。

在PC看来,就是上不了网了,“网络掉线了”。

一般来说,ARP欺骗攻击的后果非常严重,大多数情况下会造成大面积掉线。

有些网管员对此不甚了解,出现故障时,认为PC没有问题,交换机没掉线的“本事”,电信也不承认宽带故障。

而且如果第一种ARP欺骗发生时,只要重启路由器,网络就能全面恢复,那问题一定是在路由器了。为此,宽带路由器背了不少“黑锅”。

那么怎么怎么应对这种ARP攻击呢?

上面这两种方法其实说到底就是两个字“欺骗”

知道原理了,解决起来就容易了。

首先

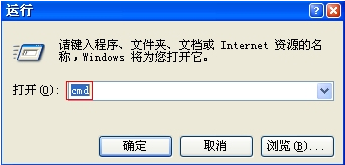

开始—运行—输入“CMD”回车

WINXP如下

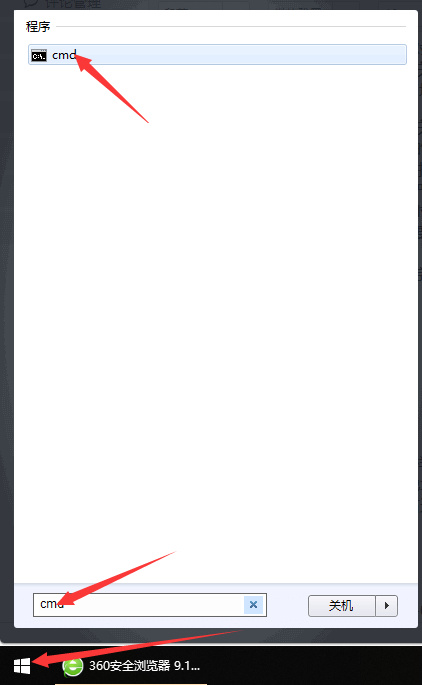

win10启动CMD如下

在命令行里输入:

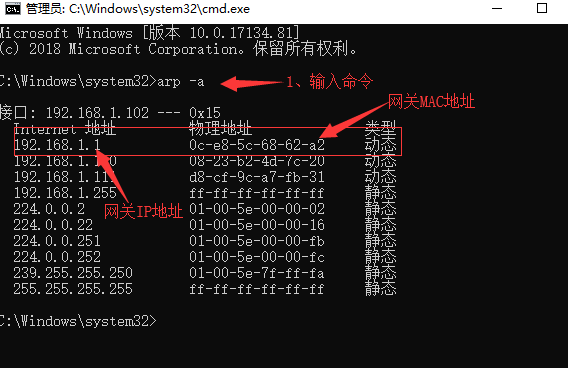

ARP -a (查看)

arp -d

注意:每个局域网的网关可能都不一样。默认是192.168.1.1也有192.168.0.1等等(网关地址就是你的路由器地址)

ping 192.168.1.1 (你的网关IP地址)

再输入arp -a 查看,在192.168.1.1右边的那一串东西就是你的网关的真实MAC地址

然后再输入:

arp -s 网关IP MAC

比如我的,就输入

arp -s 192.168.1.1 0c-e8-5c-68-62-a2

这样就手动绑定了MAC地址,但是重启一下就没了。。

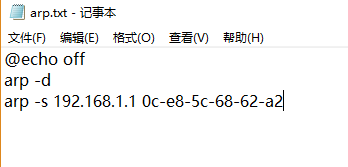

所以我们把它编成批处理:

@echo off

arp -d

arp -s 192.168.1.1 0c-e8-5c-68-62-a2

然后把它放进开始菜单的启动文件夹里面,就大功告成了。

在桌面新建一个文本文档然后输入下图内容(根据上面提到的自己的网关IP地址和MAC地址修改)

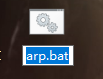

然后修改文件名和文件扩展名为下图图。

本站附件分享,如果附件失效,可以去找找看