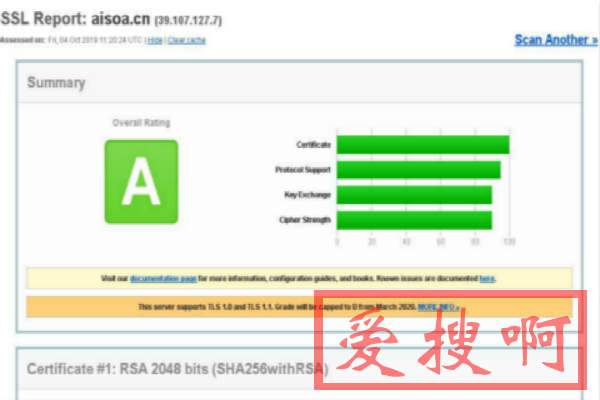

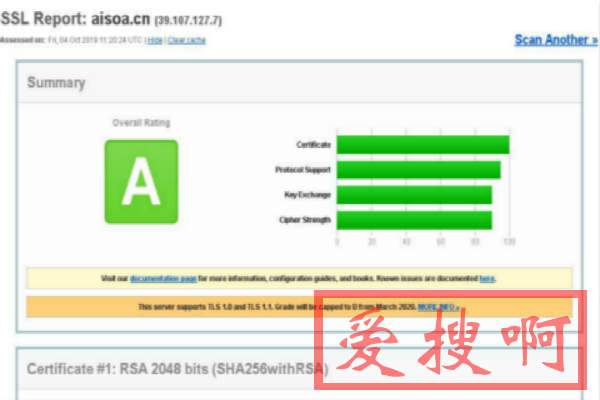

Ubuntu 16.04.3 LTS编译Nginx支持TLS1.3,编译Nginx为Nginx 添加 TLS 1.3 协议支持

3是时隔九年对TLS1.2等之前版本的新升级,也是迄今为止改动最大的一次。针对目前已知的安全威胁,IETF(InternetEngineeringTaskForce,互联网工程任务组)制定TLS1.3的新标准,使其有望成为有史以来最安全,但也最复杂的TLS协议。TLS1.3与之前的差异TLS1.3与之前的协议有较大差异,主要在于:相比过去的的版本,引入了新的密钥协商机制—PSK支持0-RTT数据传

3是时隔九年对TLS1.2等之前版本的新升级,也是迄今为止改动最大的一次。针对目前已知的安全威胁,IETF(InternetEngineeringTaskForce,互联网工程任务组)制定TLS1.3的新标准,使其有望成为有史以来最安全,但也最复杂的TLS协议。TLS1.3与之前的差异TLS1.3与之前的协议有较大差异,主要在于:相比过去的的版本,引入了新的密钥协商机制—PSK支持0-RTT数据传

阅读全文:Ubuntu 16.04.3 LTS编译Nginx支持TLS1.3,编译Nginx为Nginx 添加 TLS 1.3 协议支持

Debian 8编译Nginx支持TLS1.3,Debian 8编译Nginx添加TLS1.3支持

论细节,主要说下如何在Nginx上快速部署一个支持TLS1.3协议版本的网站。TLS1.3优势TLS1.3相对于之前的版本,主要有两大优势:Enhancedsecurity:安全性增强Improvedspeed:速度提升编译Nginx支持TLS1.3安装篇我这里用的系统是Debian8安装依赖apt-get install git gcc make build-essential -y下载源码我们把源码全都

论细节,主要说下如何在Nginx上快速部署一个支持TLS1.3协议版本的网站。TLS1.3优势TLS1.3相对于之前的版本,主要有两大优势:Enhancedsecurity:安全性增强Improvedspeed:速度提升编译Nginx支持TLS1.3安装篇我这里用的系统是Debian8安装依赖apt-get install git gcc make build-essential -y下载源码我们把源码全都

阅读全文:Debian 8编译Nginx支持TLS1.3,Debian 8编译Nginx添加TLS1.3支持

OpenSSL生成自签名SSL证书,基于OpenSSL实现生成自签名SSL证书

DSA和ECDSA密钥,但是在实际场景中只是用RSA和ECDSA密钥。例如Web服务器的密钥,都使用RSA或ECDSA,因为DSA效率问题会限制在1024位(相对旧版本浏览器不支持更长的DSA密钥),ECDSA还没有全面范围的普及。比如SSH,一般都是使用DSA和RSA,而不是所有的客户端(不只是浏览器)都支持ECDSA算法。OpenSSL是实现安全套接层(SSL)和安全传输层(TLS)协议的开源通用加密库,

DSA和ECDSA密钥,但是在实际场景中只是用RSA和ECDSA密钥。例如Web服务器的密钥,都使用RSA或ECDSA,因为DSA效率问题会限制在1024位(相对旧版本浏览器不支持更长的DSA密钥),ECDSA还没有全面范围的普及。比如SSH,一般都是使用DSA和RSA,而不是所有的客户端(不只是浏览器)都支持ECDSA算法。OpenSSL是实现安全套接层(SSL)和安全传输层(TLS)协议的开源通用加密库,

阅读全文:OpenSSL生成自签名SSL证书,基于OpenSSL实现生成自签名SSL证书

解密DES 算法config.bin 获取 TP-LINK 路由的所有密码(包括无线、ADSL、802.1X等)

PIN码和无线密码,然后就登陆进路由去看看,发现他们使用的是WR740Nv5。然后我就想去查看他们宽带的密码。我们学校用的全部是802.1X身份认证,如果直接用星号查看器去看,那么看到的一定是Hello123World。这当然是TP-LINK搞的鬼。。在TP-LINK原厂固件里,输入密码的的地方都会是Hello123World,若我们不去修改密码,那么固件就会检测到我们提交的密码依然是Hello123World,于是就不会去改变路由器里储

PIN码和无线密码,然后就登陆进路由去看看,发现他们使用的是WR740Nv5。然后我就想去查看他们宽带的密码。我们学校用的全部是802.1X身份认证,如果直接用星号查看器去看,那么看到的一定是Hello123World。这当然是TP-LINK搞的鬼。。在TP-LINK原厂固件里,输入密码的的地方都会是Hello123World,若我们不去修改密码,那么固件就会检测到我们提交的密码依然是Hello123World,于是就不会去改变路由器里储

阅读全文:解密DES 算法config.bin 获取 TP-LINK 路由的所有密码(包括无线、ADSL、802.1X等)